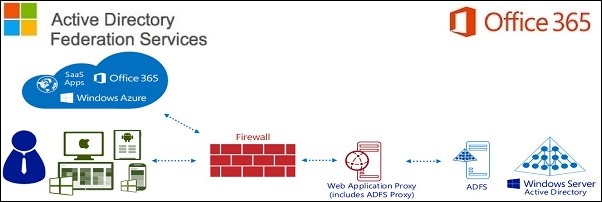

Per effettuare l'SSO con Office 365 all'esterno della LAN, è necessario configurare il servizio ADFS 3.0 aggiungendo un WAP server collocato nella zona DMZ.

Windows 2012 R2 con installato il ruolo WAP deve essere configurato come server standalone e NON membro del dominio.

Blog serie

ADFS 3.0 setup UPN suffix per Office 365 SSO - pt. 1

ADFS 3.0 certificato SSL signing request - pt. 2

ADFS 3.0 installazione Server ADFS - pt. 3

ADFS 3.0 installazione Server WAP - pt. 4

ADFS 3.0 federare Office 365 - pt. 5

ADFS 3.0 installazione Directory Sync tool - pt. 6

ADFS 3.0 distribuire Office 365 - pt. 7

Configurare l'hosts file

Poichè il server WAP nella DMZ deve comunicare con il server ADFS interno per effettuare l'autenticazione con Active Directory, una DNS entry deve essere configurata nel file hosts del server.

Aprire il file hosts collocato nella directory C:\Windows\System32\drivers\etc ed aggiungere una nuova entry specificando l'indirizzo IP del server ADFS server e il nome assegnato al servizio.

Configurato l'hosts file, effettuare un ping dal server WAP al server ADFS per verificare la corretta risoluzione DNS.

Installare il ruolo WAP

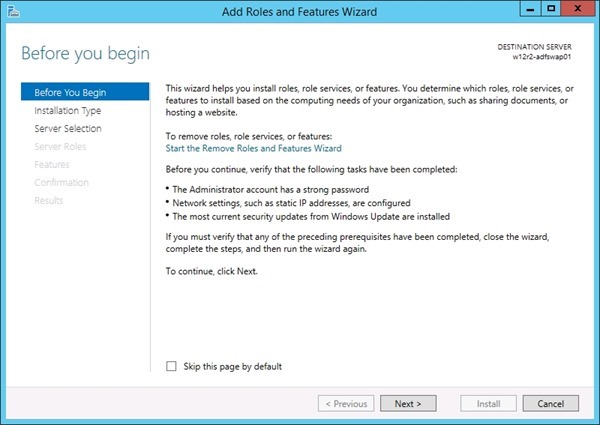

Dal Server Manager cliccare su Add roles and features per installare il ruolo WAP nel server.

Cliccare su Next per avviare la configurazione del ruolo selezionato.

Selezionare l'opzione Role-based or feature-based installation e cliccare su Next.

Selezionare l'opzione Select a server from the server pool, evidenziare il server dalla lista e cliccare su Next.

Selezionare il ruolo Remote Access e cliccare su Next.

Nessuna funzione da aggiungere, cliccare su Next.

Cliccare su Next per continuare.

Selezionare Web Application Proxy come role service.

Poichè il ruolo selezionato richiede dei tool addizionali da installare, cliccare su Add Features per procedere.

Una volta installate le funzioni richieste e il ruolo Web Application Proxy è selezionato, cliccare su Next.

Spuntare l'opzione Restart the destination server automatically if required e cliccare su Yes per confermare.

Cliccare su Install per procedere con l'installazione del ruolo selezionato.

Il ruolo viene installato nel server.

Cliccare su Close per uscire dal Wizard.

Importare il certificato SSL

Poichè il certificato SSL è richiesto per stabilire la corretta connessione https con il server WAP, si utilizza lo stesso certificato utilizzato durante l'installazione del server ADFS.

Aprire la snap-in console Certificates, effettuare un click con il stato destro del mouse sulla voce Personal e selezionare le opzioni All Tasks > Import.

Cliccare su Next per continuare.

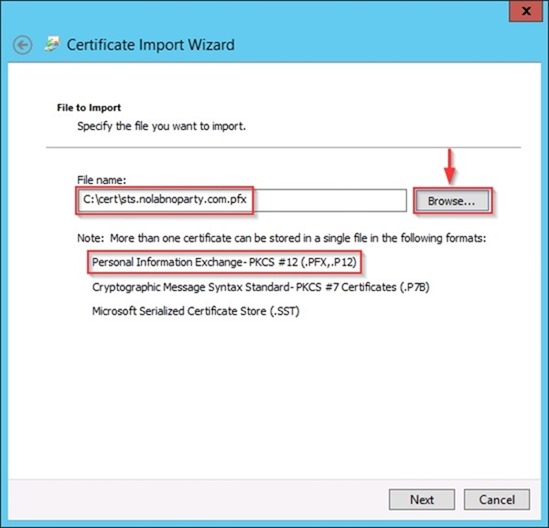

Nel campo File name selezionare il certificato SSL esportato precedentemente (fare riferimento alla parte 2) tramite il bottone Browse quindi cliccare su Next.

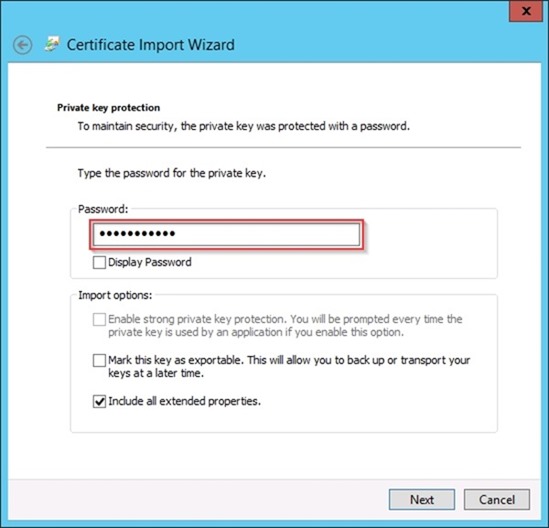

Digitare la Password della private key, selezionare l'opzione Include all extended properties e cliccare su Next.

Selezionare l'opzione Place all certificates in the following store ed utilizzare Personal come certificate store. Cliccare su Next per continuare.

Per completare l'operazione di importazione del certificato cliccare sul bottone Finish.

Cliccare su OK per chiudere la finestra di conferma.

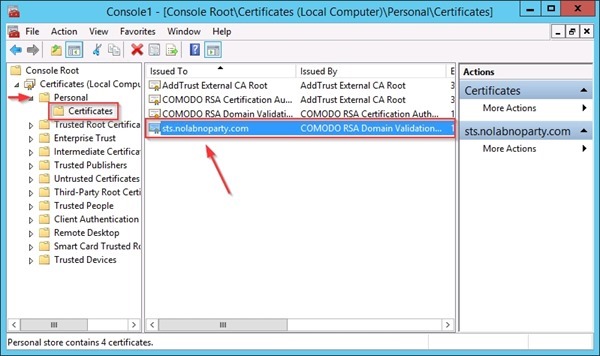

Selezionare Certificates > Personal per verificare il certificato importato.

Configurare il servizio WAP

Dopo aver installato il ruolo WAP, il servizio deve essere configurato. Cliccare su Open the Web Application Proxy Wizard per cominciare il setup.

Cliccare su Next quando viene avviato il WAP Configuration Wizard.

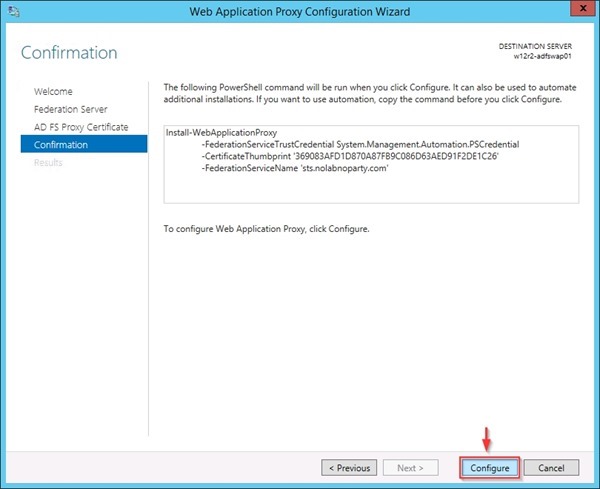

Digitare nel campo Federation service name il nome assegnato al servizio ADFS (es. sts.nolabnoparty.com) ed inserire le credenziali del local administrator account del server (da ricordare che il server NON è membro del dominio). Cliccare su Next quando completato.

Selezionare il certificato SSL importato per essere utilizzato dall'ADFS proxy.

Cliccare su Configure per avviare la configurazione dell'applicazione WAP.

Il servizio viene configurato nel sistema.

Quando il processo è stato completato, cliccare su Close per uscire dal Wizard.

Quando si clicca su Close, la Remote Access Management Console viene aperta automaticamente.

Pubblicare l'applicazione

Per abilitare il servizio WAP, l'applicazione deve essere pubblicata dalla Remote Access Management Console. Nella sezione Tasks, cliccare su Publish.

La finestra Publish New Application Wizard si apre. Cliccare su Next per cominciare.

Selezionare l'opzione Pass-through e cliccare su Next.

Assegnare un Name all'applicazione web da pubblicare. Digitare nel campo External URL il nome del DNS associato al servizio, selezionare l'External certificate e specificare il Backend server URL. Cliccare su Next per proseguire.

Per pubblicare l'applicazione web cliccare sul bottone Publish.

Quando l'applicazione è stata correttamente pubblicata, cliccare su Close per uscire dal Wizard.

L'applicazione viene mostrata nella lista Published Web Applications. Chiudere la Remote Access Management Console.

Testare la connessione

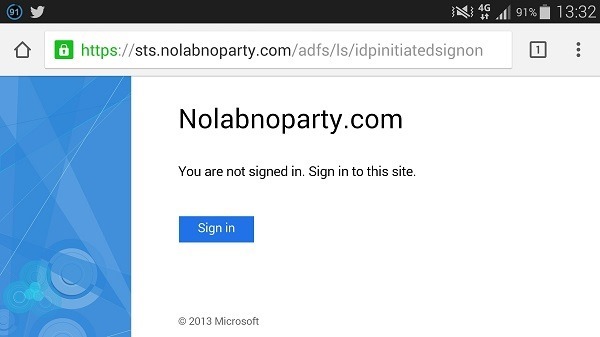

Per testare il processo di autenticazione, da un device esterno alla rete LAN digitare nel browser il seguente indirizzo:

https://adfsname.domain.com/adfs/ls/IdpInitiatedSignon.aspx

Nell'esempio, nel browser viene digitato l'indirizzo https://sts.nolabnoparty.com/adfs/ls/IdpInitiatedSignon.aspx.

Cliccare sul bottone Sign in.

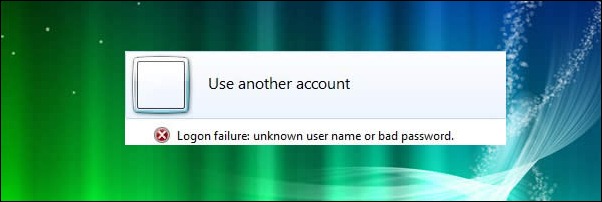

Inserire le credenziali di un account membro del dominio e cliccare su Sign in.

Se il sistema visualizza il messaggio You are signed in, il servizio funziona correttamente.

Nella parte 5 verrà illustrato il processo di federation per connettere l'on-premises Active Directory con la piattaforma Office 365.