VMware Horizon True SSO elimina la necessità di inserire la password AD due volte durante l'accesso ai desktop VMware Horizon e alle applicazioni pubblicate.

Dopo aver installato gli Enrollment Server e configurata opportunamente la CA, la procedura di export/import del certificato e la configurazione SAML sono gli step successivi da effettuare.

Blog serie

VMware Horizon True SSO configurazione - pt.1

VMware Horizon True SSO configurazione - pt.2

VMware Horizon True SSO configurazione - pt.3

Esportare l'Enrollment Service Client Certificate

Dal Connection Server, aprire la console Certificati eseguendo il comando certlm.msc.

Espandere la voce VMware Horizon View Certificates e selezionare Certificates. Cercare dalla lista il certificato con Friendly Name vdm.ec (tutti i Connection Server hanno lo stesso certificato). Effettuare un click con il tasto destro del mouse sul certificato e selezionare All Tasks > Export.

Cliccare Next.

Selezionare No, do not export the private key e cliccare su Next.

Selezionare il formato DER encoded binary X.509 (.CER) e cliccare Next.

Inserire un File Name per il certificato da esportare e cliccare Next.

Cliccare Finish.

Cliccare OK.

Copiare il certificato esportato nell'Enrollment Server.

Importare il certificato nell'Enrollment Server

Nell'Enrollment Server aprire la console Certificati con il comando certlm.msc.

Effettuare un click con il tasto destro del mouse su VMware Horizon View Enrollment Server Trusted Roots e selezionare All Tasks > Import.

Cliccare Next.

Cliccare Browse per selezionare il file del certificato file esportato in precedenza dal Connection Server e cliccare Next.

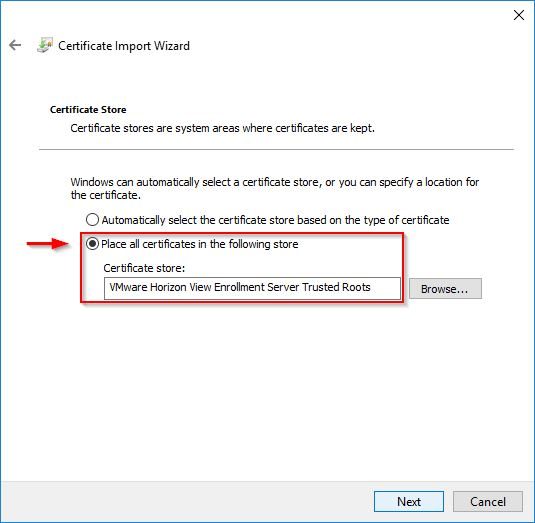

Selezionare l'opzione Place all certificates in the following store e selezionare VMware Horizon View Enrollment Server Trusted Roots. Cliccare Next.

Cliccare Finish per importare il certificato.

Il certificato è stato correttamente importato. Cliccare OK.

Il certificato appena importato.

Configurare l'autenticazione SAML per Horizon True SSO

Per sfruttare il True SSO, è necessario innanzitutto creare un'applicazione nel proprio ambiente Azure.

Seguire questa procedura per creare la corretta applicazione dell'Unified Access Gateway in Azure.

Scaricare il Federation Metadata XML dall'Identity Provider

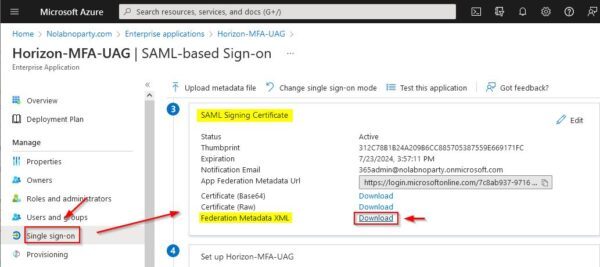

Effettuare il login al portale Azure e posizionarsi in Azure Active Directory > Enterprise applications.

Dall'area All applications, cliccare sul link del nome dell'applicazione creata per l'UAG.

Posizionarsi nell'area Single sign-on e ricercare la sezione SAML Signing Certificate. Nel campo Federation Metadata XML cliccare sul link corrispondente Download.

Salvare il file nel proprio computer cliccando su OK.

Configurare l'UAG

Accedere alla pagina di login dell'UAG, inserire le credenziali e cliccare su Login.

Cliccare Select.

Sotto la voce Identity Bridging Settings, selezionare l'icona settaggi in corrispondenza dell'opzione Upload Identity Provider Metadata.

Cliccare sul link Select vicino alla voce IDP Metadata.

Selezionare il file Federation Metadata XML scaricato in precedenza e cliccare Save.

Sotto la voce General Settings, abilitare il selettore Edge Service Settings e cliccare l'icona dei settaggi in corrispondenza della voce Horizon Settings.

Nella parte inferiore della finestra cliccare su More.

Dal menu a tendina Auth Methods, selezionare SAML.

Selezionare il valore presente dal menu a tendina Identity Provider (https://sts.windows.net nell'esempio) e cliccare su Save in basso per salvare la configurazione.

L'autenticazione SAML è ora configurata nell'UAG. Ripetere la stessa procedura anche per il secondo UAG.

La parte 3 illustrerà la configurazione del True SSO nel Connection Server con il relativo test di verifica del corretto funzionamento.